Castle

홈페이지 보안 강화 도구 캐슬(CASTLE) - 메세지차단방식의 참고사항

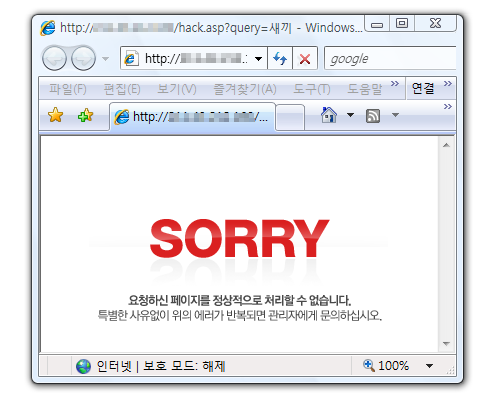

홈페이지 보안 강화 도구 캐슬(CASTLE, 이하 캐슬) 에 의해 접근이 차단이 되는 경우, 특정 이미지를 포함하는 페이지를 보여주거나 경고창을 띄우도록 되어 있습니다. 지난번 포스트에서 이야기했듯이 특정 이미지가 포함되어서 캐슬 의 설치 경로가 노출이 될 가능성이 있었습니다. 메세지모드로 탐지를 할경우 다음 이미지와 같은 메세지가 표시가 됩니다. 저 이미지의 경로가 어디로 되어 있는지 확인해보면 [캐슬설치폴더/img/sorry.gif] 로 되어 있습니다. 캐슬은 공개된 홈페이지 보안 강화 도구 입니다. 다운을 받아서 누구나 내용을 분석할수 있으며, 캐슬의 있을지모를 버그를 발견할수도 있습니다. 버그는 논의로 치더라도 설정파일이 어디에 있는지는 바로 확인이 가능합니다. 설정파일은 [캐슬 설치폴더/cast..

캐슬(CASTLE) - 소스추가형 웹사이트 보안강화 도구

이전에 배포하던 웹쉘 탐지 프로그램(Whistl)[주:물론 사용자동의는 구하지만 검색된 웹쉘로 추측되는 정보를 추후 동의 사용자동의 없이 타서버로 전송된다는것은 그다지 유쾌하지 않은 기억이였습니다.]에 대해서 안좋은 기억이 있었는데,지난 1월 20일에 인터넷침해사고대응센터(http://www.krcert.or.kt) 에서는 홈페이지 보안 강화 도구(CASTLE) 를 보급하기 시작했습니다. 많은 분들이 설치가이드나 FaQ, 등을 참고하여서 포스팅을 하고 있기때문에 많은 분들이 이런게 있다라는 것에 대해서는 보안에 관심이 있는 관련업계분들은 들어보셨으리라 생각합니다. 그래서 설치되는 부분의 소스를 분석해보고 설치후 약간의 악의적인 접근을 시도하면서 몇가지 겪은점에 대해서 이야기를 해보겠습니다. 홈페이지 보안..