웹해킹 파일을 분석할때에는 반드시 외부 네트워크와는 분리된 테스트 서버에서 작업을 하시기 바랍니다. 예전에 발견한 웹해킹파일에서 내용을 분석하던 중에 iframe 태그를 삽입시키는 경우가 있기때문입니다. Virtual PC, VirtualBox, Vmware 등을 이용한 가상화 머신을 이용하시는 방법을 권장하여 드립니다.

제가 확인한 소스의 주요은 다음과 같습니다.

- 파일 브라우징 및 특정 파일 검색

- 네트워크 정보 출력

- 프로세스 정보 출력

- 서비스 정보 출력

- 컴퓨터 이름 출력

- 컴퓨터 계정정보 출력

- DB 접속 및 SQL 쿼리

- 디스크 용량 / 이름 / 타입 정보 출력

- IIS 버젼 및 스크립트 버젼정보 출력

- FileSystemObject 등의 개체 생성 테스트

- 터미널서비스 포트번호 / 자동로그인 정보 출력

- 서버내 스크립트 실행

- 파일 업로드 / 수정 / 삭제

- 포트 스캔

- 네트워크정보(dns, gateway, nameserver, TCP/UDP 접속허용 포트정보)

- Serv-U 계정생성

- 외부사이트 내용의 웹서버내 저장

- 계정 생성 및 패스워드 변경

- 사이트소스에 iframe 태그 추가

위의 기능은 최근에 발견된 하나의 웹쉘(webshell) 에서 발견한 내용입니다. 물론 인코딩되어 있기때문에 문자열로 검색하여도 찾을수 없는 파일입니다.

암호화되어 있는 웹쉘소스

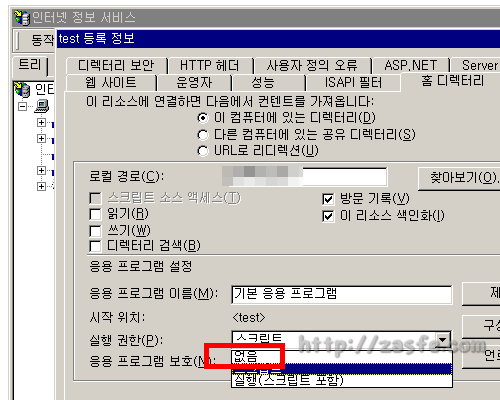

막을수 있는 가장 좋은 방법은 IIS 내에서 실행권한을 제한하는 것입니다.

IIS 실행권한 제한

'컴퓨터' 카테고리의 다른 글

| [VBScript] 특정경로의 원본 이름 추출 (2) | 2009.01.06 |

|---|---|

| 배치파일활용01 - 날짜단위 폴더,파일 만들기 (0) | 2009.01.05 |

| 일반적인 웹해킹을 막으려면 (4) | 2008.12.03 |

| 네임서버 갱신 확인하는 배치파일 (0) | 2008.11.11 |

| 내 웹사이트가 있는 서버 관리자는 보안을 모른다? (4) | 2008.11.04 |